אז מה זה Subject Alternative Name ?

תעודות מסוג Subject Alternative Name (SAN) יכולים לאבטח מספר שמות דומיין מלאים(FQDN) עם תעודה אחת בלבד. לעתים קרובות יש צורך בתעודות SAN כדי לאבטח את שרתי ה-Exchange או במקרים שבהם עליך לאבטח מספר דומיינים המתחברים לכתובת IP אחת.

אישורים מסוג SAN מאפשרים לך לאבטח את הדומיין הראשי שלך ולאחר מכן תוכל להוסיף עוד דומיינים לשדה של Subject Name Alternative של התעודה.

לדוגמה:

אני הולך ליצור תעודת SAN לשרת Terminal שנתתי לו שם נוסף.

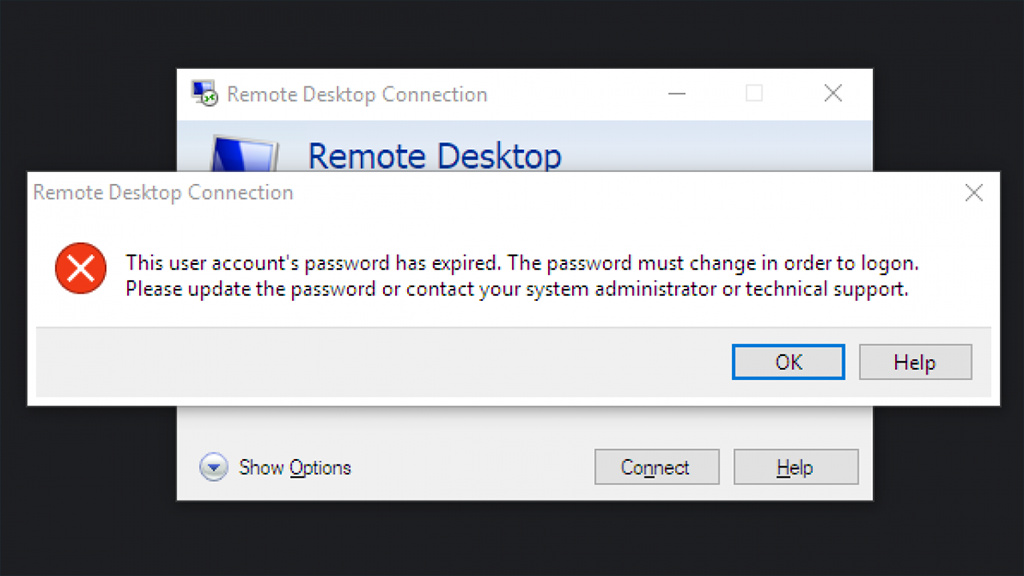

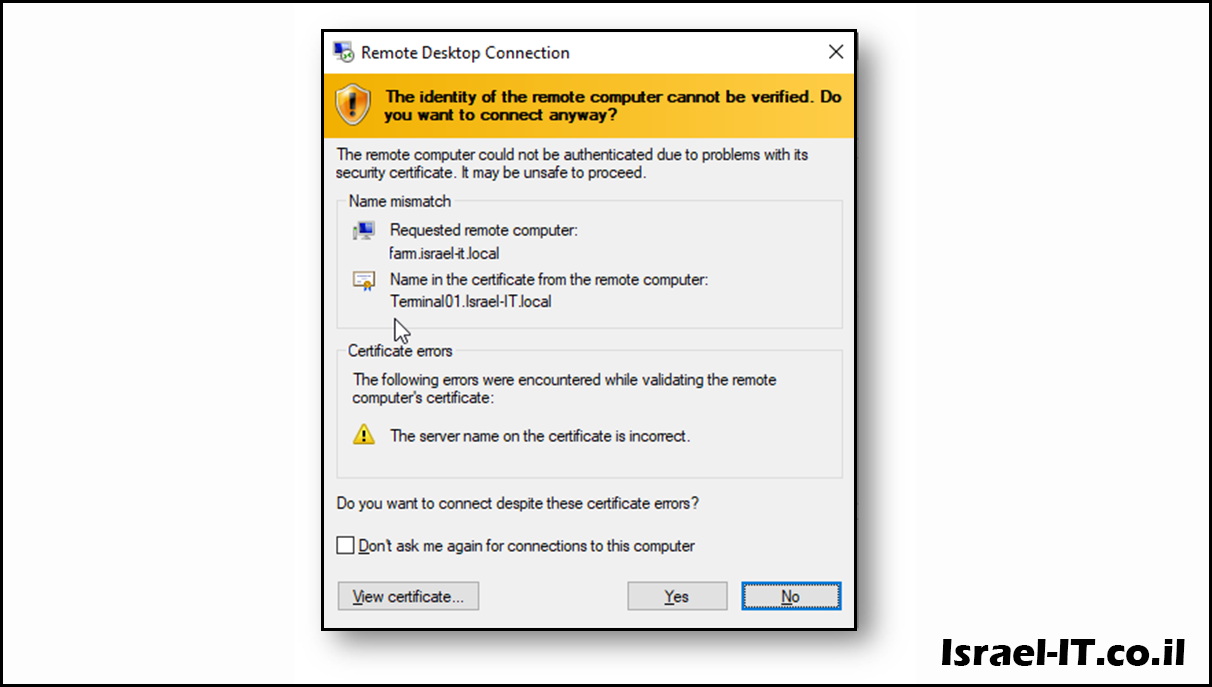

כשאני מנסה לגשרת לשרת עם השם הנוסף אני מקבך POP-UP של תעודת אבטחה מכיוון שה-FQDN הנוסף לא רשום בתעודת האבטחה והשרת לא מכיר אותו.

- קודם נתקין את Active Directory Certificate Services (AD CS):

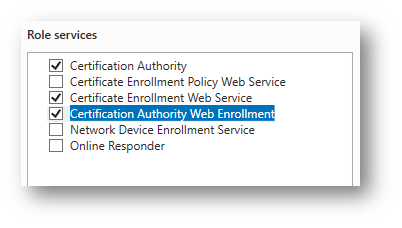

תתקינו גם את הRoles הבאים:

- Certification Authority

- Certification Authority Web Enrollment

- Certificate Enrollment Web Service

2. לאחר מכן הגדירו את Certificate Authority לפי דרישות הארגון שלכם.

קודם תגדירו את certificate authority ולאחר מכן את Certification Authority Web Enrollment ו Certificate Enrollment Web Service

לא ניתן להגדיר אותם במקביל.

3. תגדירו את שרת ה-CA כ-Enterprise או Standalone תלוי במה שהארגון שלכם דורש.

4. תגשו לשרת שאתם רוצים להדיר לו את התעודה,

פתחו את RUN תקלידו certlm.msc ולחצו ENTER.

5. תפתחו את תיקיית Personal → Certificate

6. עכשיו ניצור בקשת תעודה לשרת הCA באופן הבא:

7. קליק ימיני על התיקייה ולאחר מכון All Task → Advanced Options –>Create Custom Request

8. בחלונית הראשונה נלחץ על NEXT.

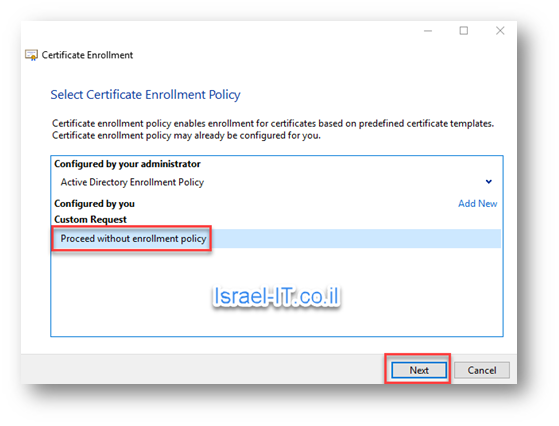

9. בחלונית השנייה נבחר ב- Proceed without enrollment policy ולחצו NEXT.

10. באפשרות של הTemplate בחרו ב- No Template Legacy Key ולחצו NEXT.

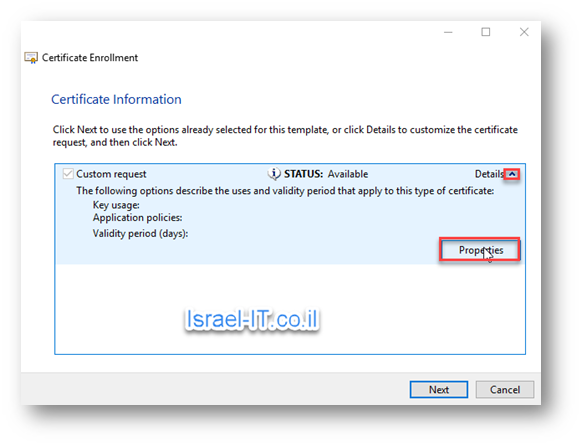

11. כאן נלחץ עלProperties .

12. תנו לבקשה friendly name והמשיכו ללשונית הבאה.

13. תחת Subject Name תכניסו את הפרטים הבאים:

Common Name (CN), Organizational Unit (OU), Organization (O), State (S) and Country (C)

14. תחת Alternative Name תכניסו את רשומות הDNS שאתם רוצים שתהיה לתעודה,

לדוגמה אני הוספתי את הרשומה:

Farm.Israel-IT.local

15. נעבור ללשונית Extensions, נבחר ב- Extended Key Usage (application policies) ונוסיף את 2 האפשרויות הבאות:

- Server Authentication

- Client Authentication

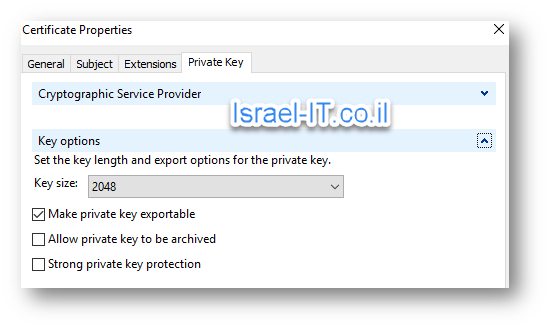

16. נעבור ללשונית Private Key, נבחר ב- Key options ונשנה את Key size ל-2048.

סמנו את האפשרות Make Private Key exportable.

17. לחצו OK ולאחר מכן NEXT.

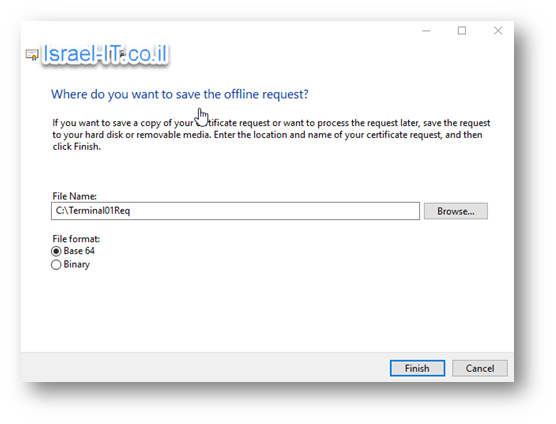

18. שימרו את התעודה ולחצו על FINISH

19. בכדי לבקש Certificate משרת ה-CA, היכנסו לכתובת שרת הCA שלכם דרך ה-WEB:

https://“CA-SERVER”/certsrv

20. בחרו ב- Request a certificateולאחר מכן Advanced Certificate Request

21. פתחו את קובץ בקשת התעודה ב-Notepad במקרה שלי:” Terminal01Req”.

22. העתיקו את תוכן התעודה (CSR) אל תיבת הטקסט תחת Saved Request

23. ב-Certificate Template תבחרו ב-Web Server.

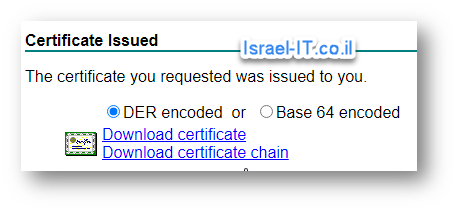

תוצאה תקינה אמורה להראות ככה:

24. עכשיו מה שנותר לנו זה להגדיר שחיבור ה-RDP לשרת יתבצע עם ה-Certificate החדש שקיבלנו.

25. הורידו את התעודה ולאחר מכן תבצעו Import למחשב המקומי אל תיקיית ה-Personal.

26. פתחו את ה-Certificate החדש ותעתיקו את הThumbprint שלו.

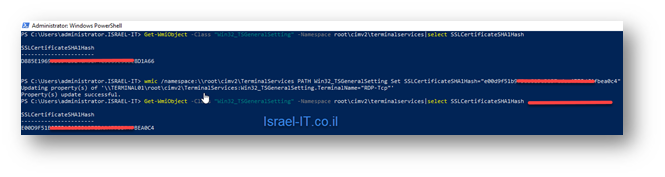

27. פתחו PowerShell והריצו את הפקודה הבאה:

Get-WmiObject -Class “Win32_TSGeneralSetting” -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash- פקודה זו מציגה לנו את ה- Thumbprint של התעודת אבטחה שהשרת משתמש איתה לחיבור-RDP.

- אתם אמורים לראות Thumbprint שונה ממה שהתקתם כי בעצם עוד לא הטמענו אותו.

28. הריצו את הפקודה הבאה בכדי להגדיר לשרת עם איזו תעודה להשתמש לחיבור RDP:

wmic /namespace:\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set

SSLCertificateSHA1Hash=“THUMBPRINT”- במקום Thumbprint תדביקו את מה שהעתקתם קודם לכן.

29. הריצו שוב את הפקודה שמציגה לנו את ה- Thumbprintשל ה-RDP ותוודאו שהוא השתנה ל-THUMBPRIN החדש.

כך אמורה להראות תוצאה תקינה:

30. לאחר מכן תנסו להתחבר לשרת דרך שם ה-DNS השני שיצרתם (במקרה שלי farm.israel-it.local) ותראו שלא קופצת לכם התראה על תעודת SSL.

This Article Was Written By Matan Sigavker